Anatomie einer Regel

Little Snitch filtert den Netzwerkverkehr durch ein Regel-Set, also eine Anzahl gleichzeitig wirksamer, einander ergänzender Regeln, die zusammen den Netzwerkfilter ergeben. Eine Regel besteht aus vier Teilen:

- Bedingung

- Identitätsprüfung

- Aktion

- Andere Eigenschaften

Wenn ein Verbindungsversuch die Bedingungen einer Regel erfüllt und die Identitätsprüfung erfolgreich ist, wird die Aktion der Regel ausgeführt. Wenn mehrere Regeln zu einem bestimmten Verbindungsversuch passen, wird die Aktion jener Regel ausgeführt, die im konkreten Fall die höchsten Priorität hat.

Eigenschaften einer Regel

Die Eigenschaften einer Regel definieren, unter welchen Umständen eine Regel auf eine Verbindung angewandt werden soll, also wann Regel und Verbindung einander entsprechen. Die Eigenschaften der Regel sind analog zu den Eigenschaften der Verbindungen.

Verbindungsrichtung

Eine Regel kann entweder eine ausgehende oder eine eingehende Verbindung betreffen. Es handelt sich um eine ausgehende Verbindung, wenn dein Computer eine Verbindung zu einem anderen Computer aufbaut. In der Metapher des Telefonanrufs wählt also dein Computer eine Telefonnummer, um jemand anderen anzurufen. Einer eingehende Verbindung entspricht dagegen ein eingehender Anruf. In diesem Fall verhält sich dein Computer wie ein Server. In der Telefonmetapher läutet also dein Telefon und du nimmst den Anruf an.

Prozess

Ein Prozess ist ein laufendes Programm und kann drei Formen haben: Entweder eine Anwendung (eine App) mit einer grafische Benutzeroberfläche, ein Hintergrundprozess (Unix daemon), der vom System gestartet wird, um gewisse Aufgaben zu erledigen (zum Beispiel um Daten mit der Cloud zu synchronisieren) oder ein Unix-Befehl ohne grafische Benutzeroberfläche. Alle diese Prozesse gehen auf Dateien zurück, die an einem gewissen Ort auf der Festplatte gespeichert sind. Little Snitch stellt die Identität von Prozessen über den Pfad zu diesen ausführbaren Dateien fest.

Anwendungen mit einer grafischen Benutzeroberfläche können Unix-Befehle starten, um gewisse Aufgaben für sie ausführen zu lassen. Wenn ein so von einem anderen Prozess gestarteter Prozess auf das Internet zugreifen möchte, zeigt Little Snitch den Unix-Befehl und die Anwendung an, zum Beispiel „Terminal via ping“. Regeln für die Anwendung werden auch in diesem Fall angewandt. Allerdings kannst du auch Regeln erstellen, die genau für diese Kombinationen zutreffen (via-Regeln).

Prozesseigentümer

Prozesse haben einen Eigentümer. Dieser Eigentümer kann der menschliche Benutzer sein, der ein App gestartet hat. Eigentümer kann aber auch das Betriebssystem sein (Little Snitch bezeichnet ihn dann als „System“). Von Benutzern gestartete Prozesse können Systemrechte erlangen, indem Sie nach dem Administratorkennwort fragen.

Prozesse, die vom System gestartet wurden, sind häufig besonders wichtig, weil sie Aufgaben für alle Benutzer übernehmen, nicht nur für dich. Regeln, die sich auf derartige Systemprozesse beziehen, sind daher global, sie werden von allen Benutzern geteilt. Um verschiedene Aufgaben zu übernehmen, verwendet das System eine ganze Reihe unterschiedlicher Benutzer. Little Snitch behandelt alle diese Benutzer als System-Benutzer. Im Wesentlichen handelt es sich dabei um Benutzer mit den IDs unter 500, außer 201 (Gast-Benutzer) und -2 (niemand).

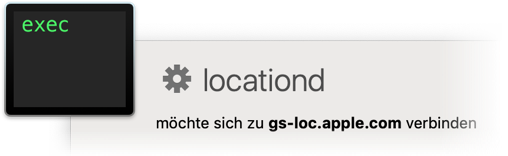

Wenn Little Snitch eine Verbindungswarnung für einen Systemprozess anzeigt, wird vor den Prozessnamen ein Zahnrad-Symbol gesetzt:

Das selbe Symbol wird auch für Regeln verwendet, die sich ausschließlich auf Systemprozesse beziehen.

Neben Prozessen des aktuellen Benutzers (also von „mir“) und des Systems kann Little Snitch auch Regeln für alle, also unabhängig vom Benutzer, erstellen. Diese Regeln bezeichnen wir als globale Regeln, sie werden in den Regel-Sets aller Benutzer angezeigt und werden auch auf die Systemprozesse angewandt. Da diese Regeln alle Benutzer betreffen, muss die Erlaubnis derartige Regeln erstellen zu dürfen extra erteilt werden. Öffne Little Snitch Konfiguration > Einstellungen > Sicherheit und schalte Bearbeiten globaler Regeln erlauben ein.

Server (entfernter Computer)

Für diese Eigenschaft gibt es folgende Optionen:

- Domänen — Entspricht, wenn Little Snitch den Namen eines entfernten Computers kennt und dieser Name sich in einer Domäne auf dieser Liste findet. (Eine Verbindung zu developer.apple.com wird in einer Liste, in der sich apple.com befindet, gefunden.)

- Hostnamen — Entspricht, wenn Little Snitch von einem entfernten Computer den Namen kennt und der Name sich exakt so in der Liste befindet. (Eine Verbindung zu developer.apple.com wird in einer Liste, in der sich apple.com befindet, NICHT gefunden.)

- IP-Adressen — Entspricht, wenn der entfernte Computer die selbe IP-Adresse hat oder aber die Adresse sich innerhalb eines definierten Bereichs befindet. Die Liste kann individuelle IPv4 und IPv6 Adressen, oder ganze Bereiche dieser Adressen enthalten. Ein Bereich wird über zwei mit einem Bindestrich (Minus-) verbundene IP-Adressen definiert.

- Lokales Netzwerk — Entspricht allen Computern, die sich im selben Netzwerk wie der eigene Computer befinden. Normalerweise sind das Drucker, Router oder die anderen Computer in deinem Heim oder Büro. Aber sei vorsichtig: In einem Internetcafe befinden sich auch die Computer aller anderen Gäste im selben lokalen Netzwerk.

- Broadcast-Adressen — Entspicht einer Adresse in deinem lokalen Netzwerk, die für Broadcasts verwendet wird. Nachrichten, die an diese Adresse gesendet werden, können von allen Computern im Netzwerk empfangen werden. Wird hauptsächlich verwendet, um lokale Ressourcen in deinem lokalen Netzwerk zu finden.

- Bonjour-Adressen — Ähnlich wie Broadcast-Adressen werden diese im lokalen Netzwerk verwendet, um Ressourcen zu finden.

- Multicast-Adressen — Entspricht Internetadressen in einem bestimmten Bereich. Wird dazu verwendet um Daten an mehrere Computer zu verschicken, die sich nicht notwendigerweise im lokalen Netzwerk befinden.

- DNS-Server — Entspricht, wenn es sich um eine Verbindung zum aktuell für deinen Computer konfigurierten "Domain Name Server" handelt.

Erfahre mehr über das Domain Name System … - Berkeley Packet Filter — Der Berkeley Packet Filter ist ein Low-Level-Service des Betriebssystems, mit dem die gesamte Netzwerkkommunikation deines Computers oder sogar anderer Computer im Netzwerk abgehört werden kann. Er kann auch verwendet werden, um beliebige Netzwerkpakete einzuschleusen und zu empfangen.

Alle diese Möglichkeiten können verwendet werden, um ausgehende Verbindungen zu definieren. Eingehende Verbindungen dagegen können nicht über den Namen oder den Domänennamen definiert werden, weil der entfernte Name nicht verlässlich identifiziert werden kann.

Protokoll

Eine Regel kann entweder nur für ein bestimmtes Protokoll (üblicherweise TCP, UDP oder ICMP) erstellt werden, oder aber für alle Protokolle.

Erfahre mehr über Protokolle …

Port

Manche Protokolle haben eine Portnummer für jedes Ende einer Verbindung, also eine eigene für das eingehende und eine zweite für das ausgehende Ende. Eine Regel verwendet für ausgehende Verbindungen den Port des entfernten Computers, für eingehende Verbindungen aber den Port des lokalen (deines) Computers, der die Verbindung akzeptiert.

Regeln können entweder einem einzigen Port, einem ganzen Bereich von Portnummern (z.B. 137-139) oder aber allen Ports entsprechen.

Profil

Eine Regel kann unter Umständen nur in einem besonderen Profil aktiv sein. Wenn diese Eigenschaft nicht definiert ist, ist die Regel in allen Profilen aktiv. Obwohl diese Regeleigenschaft kein Gegenstück in den Verbindungseigenschaften hat, ist sie Teil der Bedingungen, unter denen eine Regel einer Verbindung entspricht.

Aktiv

Regeln können aktiv oder inaktiv sein. Inaktive Regeln entsprechen niemals einer Verbindung, sie verhalten sich so, als wären sie gelöscht. Allerdings ist die Information einer inaktiven Regel nicht verloren, die Regel kann jederzeit wieder aktiviert werden. Diese Eigenschaft ist besonders für geschützte Regeln sinnvoll, da diese nicht gelöscht, sehr wohl aber deaktiviert werden können. Außerdem lässt sich mit dem Aktivieren oder Deaktivieren der Regeln gut testen, welchen Effekt das Löschen einer Regel hätte.

Eigenschaften der Prozessidentitätsprüfung

Wenn ein Verbindungsversuch die Bedingungen einer Regel erfüllt, wird die Identität des Programms überprüft. Verbindungen werden nur dann zugelassen, wenn die Identitätsprüfung erfolgreich war. Im Fall einer negativen Überüfung wird eine Verbindungswarnung angezeigt. Die Überprüfung basiert auf den folgenden Eigenschaften:

- Feststellung, welche der beiden folgenden Überprüfungen durchgeführt werden soll.

- Identifizierung des Entwicklers.

- Identifizierung des Programms im Bereich des Entwicklers.

Siehe den Bereich Prozessidentitätsprüfung für mehr Details.

Überprüfe Regeln für Jeder Prozess

Regeln für Jeder Prozess können die Identität eines Programms nicht überpüfen, weil sie sich eben nicht auf einen bestimmten Prozess beziehen. Anstatt also eine Identität zu überprüfen, kann Little Snitch (optional) die „Vertrauenswürdigkeit“ des Prozesses überprüfen, der eine Verbindung erstellen möchte. Aber was macht ein Programm „vertrauenswürdig“? Für Little Snitch ist ein Programm vertrauenswürdig, wenn es eine gültige Code-Signatur aufweist, die sich bis hin zu Apples Root Zertifikat zurückverfolgen lässt. Mit diesem Zertifikat kann die Identität des Entwicklers, der für das Programm verantwortlich ist, festgestellt werden.

Aktions-Eigenschaft

Diese Eigenschaft bestimmt, was zu tun ist, wenn alle Bedingungen der Regel auf eine Verbindung zutreffen. Mögliche Werte sind Erlaube, Verbiete, Nachfragen oder Privat. Im Fall von Nachfragen verhält sich Little Snitch im Wesentlich so, als gäbe es keine Regel für die Verbindung. Hat so eine Regel Vorrang, werden niedrigere Regeln überstimmt und eine Verbindungswarnung wird angezeigt (außer der Leise-Modus ist aktiv).

Die Einstellung Privat hat keine Auswirkung auf den Netzwerkfilter. Sie dient dazu, Verbindungsversuche im Netzwerkmonitor zu verbergen. Im Falle einer Entsprechung wird die Verbindung nur im Eintrag Private Verbindungen im Netzwerkmonitor gespeichert, allerdings ohne den Servernamen, die Internetadresse oder sonstige Verbindungsdaten.

Weitere Eigenschaften

Gültigkeitsdauer

Regeln können nach einer bestimmten Dauer oder mit einem bestimmten Ereignis auslaufen. Diese Eigenschaft beschreibt, wann die Wirksamkeit einer Regel abläuft.

Mögliche Optionen sind

- Nie. Die Regel ist permanent.

- Wenn der Prozess beendet wird.

- Wenn der Benutzer sich ausloggt.

- Wenn das System neu startet.

- Nach einer gewissen Zeit.

Priorität

Wenn eine Priorität eingestellt ist, erhält die Regel Vorrang gegenüber allen anderen Regeln, die keine derartige Priorität eingestellt haben. Wir empfehlen, die Priorität so sparsam wie möglich und nur in Profilen einzusetzen.

Erfahre mehr über die Priorität von Regeln im Regel-Set

Notizen

Du kannst eine Notiz für jede Regel definieren, zum Beispiel um den Sinn einer Regel zu beschreiben. Die mitgelieferten Werksregeln haben alle eine derartige Beschreibung. Regeln, die über die Verbindungswarnung oder den Netzwerkmonitor erstellt wurden, erhalten standardmäßig eine Notiz mit einer Zusammenfassung der Verbindungswarnung. Du kannst diese mitgelieferten und automatisch generierten Notizen ganz nach Belieben anpassen.

Erstellungsdatum

Wird automatisch gespeichert, wenn eine Regel erstellt wird.

Geschützt

Geschützte Regeln können nicht editiert, aber sie können deaktiviert werden. Die Little Snitch Konfiguration verwendet das Schlosssymbol, um eine geschützte Regel anzuzeigen.

Es gibt zwei Arten von geschützten Regeln:

- Werksregeln: Diese Regeln sind Teil des mitgelieferten Regel-Sets. Sie sind unerlässlich, damit dein System verlässlich läuft. Du kannst sie ausschalten, wenn du genau weißt, was du tust.

- Regelgruppen: Diese Regeln werden von jemand anderem betreut und publiziert und sie werden über das Internet aktualisiert. Abonnenten können die Regeln nicht bearbeiten.

Unbestätigt

Regeln, die außerhalb der Little Snitch Konfiguration erstellt wurden, werden als unbestätigt markiert. In den Einstellungen kann das Verhalten so geändert werden, dass derartige Regeln, die über Verbindungswarnungen oder den Netzwerkmonitor erstellt wurden, sofort als bestätigt gelten (Einstellungen … > Erweitert) Um eine Regel zu bestätigen, klicke mit der rechten Maustaste auf Bestätigen im Kontextmenü. Wenn in den Einstellungen Bestätige Regeln automatisch (ebenfalls im Tab Erweitert) ausgewählt ist, werden Regeln bereits durch eine einfache Auswahl bestätigt.

War dieser Eintrag hilfreich? Hinterlass uns Feedback.

© 2016-2026 Objective Development Software GmbH