Datenverkehr aufzeichnen

Wenn Prozesse Daten mit entfernten Servern austauschen, möchtest du vielleicht wissen, welche Daten sie tatsächlich senden und empfangen. Du kannst einen Netzwerk-Sniffer wie z.B. Wireshark verwenden, aber diese Programme erfassen den Verkehr deines gesamten Computers, nicht nur eines bestimmten Prozesses. Das Herausfiltern der relevanten Daten ist mühsam.

Der Netzwerkmonitor bietet die Möglichkeit, den gesamten Datenverkehr eines bestimmten Prozesses im PCAP-Format aufzuzeichnen.

Starten und stoppen einer Aufnahme

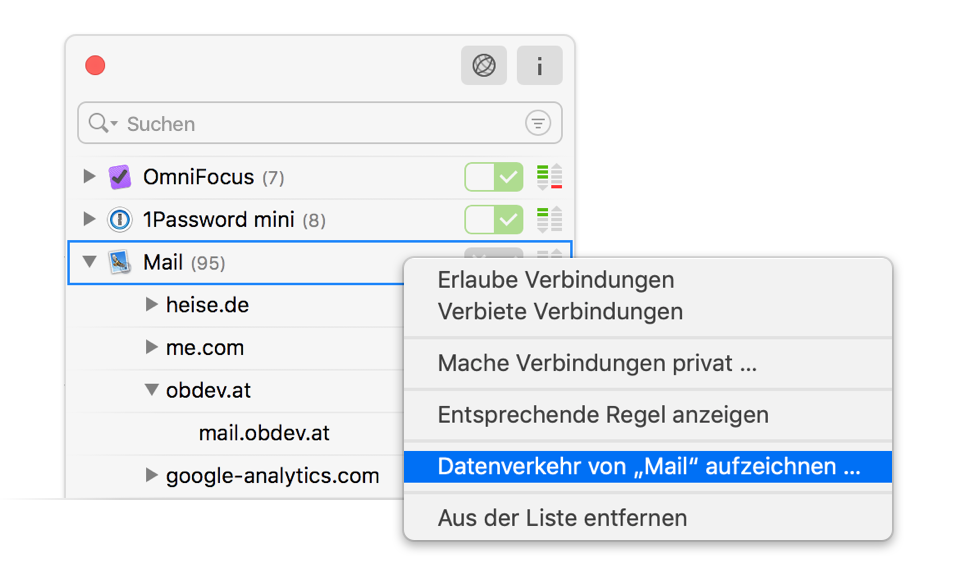

Um mit der Erfassung des Datenverkehrs eines bestimmten Prozesses zu beginnen, klicke mit der rechten Maustaste auf den Prozess in der Verbindungsliste des Netzwerkmonitors und wähle Datenverkehr von … aufzeichnen … aus dem Kontextmenü. Little Snitch beginnt sofort mit der Aufnahme, während du einen Namen für die Datei wählst. Little Snitch kann eine beliebige Anzahl von gleichzeitigen Aufzeichnungen ausführen.

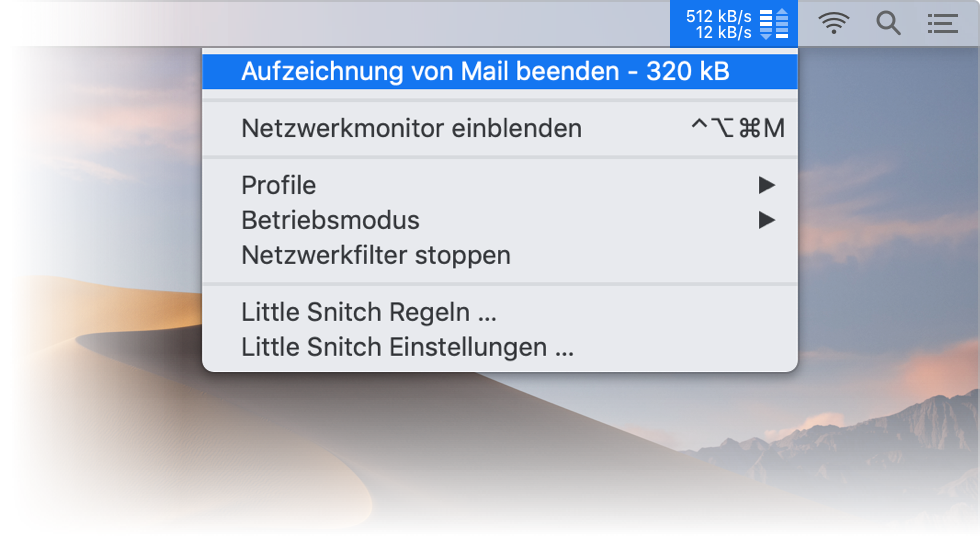

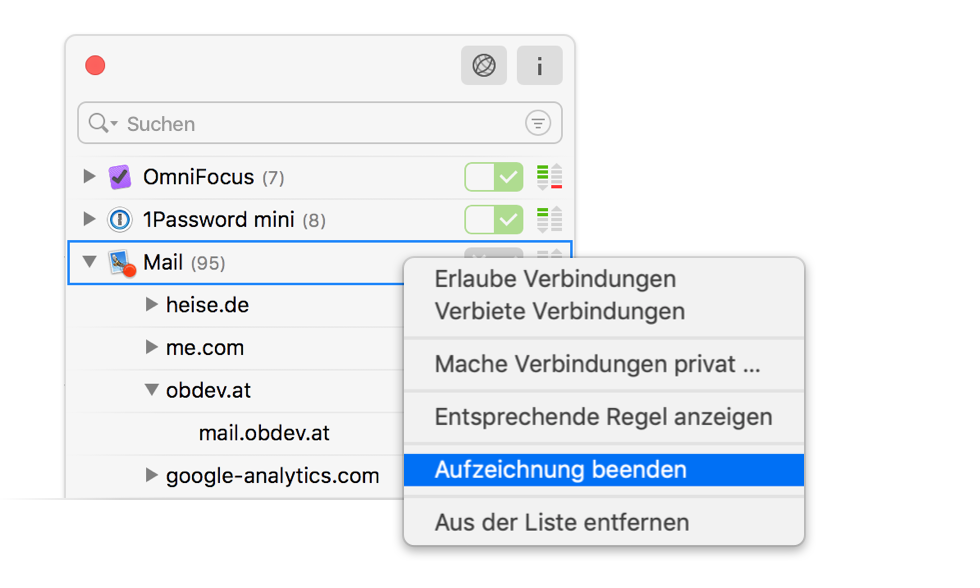

Um eine laufende Aufnahme zu stoppen, kannst du entweder auf den Statusmenüeintrag von Little Snitch klicken (wo eine rote Aufnahmeanzeige blinkt) und Aufzeichnung von … beenden wählen oder mit der rechten Maustaste auf die aufzunehmende Verbindung in der Verbindungsliste klicken und Aufzeichnung beenden aus dem Kontextmenü wählen.

Interpretieren der erfassten Daten

Um die Ergebnisse einer Aufzeichnung des Datenverkehrs zu verstehen, musst du wissen, dass Little Snitch den Datenverkehr auf der Anwendungsebene abfangen kann, nicht auf der Ebene der Netzwerkschnittstelle, wie andere Sniffer. Das ist es, was Little Snitch von herkömmlichen Firewalls unterscheidet. Auf dieser Ebene ist jedoch noch nicht bekannt, über welche Netzwerkschnittstelle die Daten weitergeleitet werden (welche Sender-Internetadresse verwendet wird) und manchmal ist nicht bekannt, welche Sender-Portnummer verwendet wird. Es ist auch nicht bekannt, ob und wie die Daten in Pakete zerlegt werden. Alle diese Informationen werden benötigt, um eine gültige PCAP-Datei zu schreiben. Little Snitch erfindet einfach die fehlenden Informationen. Es täuscht TCP, UDP, ICMP, IP und sogar Ethernet Protokoll-Header vor. Fehlende Informationen werden wie folgt ersetzt:

- Ethernet (MAC)-Adresse — Sender- und Empfängeradresse sind beide auf 0 gesetzt.

- Lokale IP (v4 oder v6) Adresse — Numerische Prozess-ID des Prozesses.

- Lokale TCP/UDP-Portnummer — Kernels Socket-Identifikationsnummer. Pakete werden immer so groß generiert, wie es das Protokoll zulässt (nicht so groß, wie es das Netzwerk zulässt).

Da alle Netzwerkprotokoll-Header erfunden sind, ist es nicht möglich, Netzwerkprobleme (wie verlorene Pakete oder Wiederholungsversuche) mit diesen Aufzeichnungen des Datenverkehrs zu beheben. Wenn du im Header des Protokolls Fehler finden und beseitigen musst, verwende stattdessen den Unix-Befehl tcpdump oder aber Wireshark.

War dieser Eintrag hilfreich? Hinterlass uns Feedback.

© 2016-2026 Objective Development Software GmbH